Để phòng chống mã độc tống tiền WannaCry, Cục CNTT thuộc Bộ Y tế đã đề nghị các cán bộ, công chức, viên chức, người lao động trong toàn ngành không nhấp vào các đường liên kết, tập tin đính kèm và biểu tượng quảng cáo không rõ nguồn gốc.

|

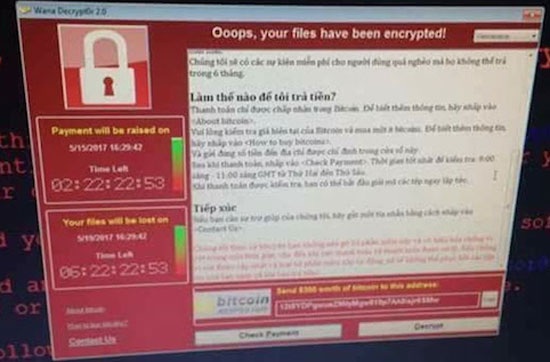

| Cục CNTT - Bộ Y tế đề nghị các cán bộ, công chức, viên chức, người lao động ngành y tế khi xảy ra sự cố, cần nhanh chóng ngừng sử dụng máy tính, ngắn kết nối mạng và báo ngay với tổ chức, cá nhân chuyên trách về CNTT (Ảnh minh họa. Nguồn: Internet) |

Cục CNTT - Bộ Y tế mới đây đã có văn bản đề nghị các Vụ, Cục, Tổng cục, Văn phòng Bộ, Thanh tra Bộ; các đơn vị trực thuộc Bộ Y tế và Sở Y tế các tỉnh, thành phố trực thuộc Trung ương theo dõi, phòng chống mã độc tống tiền WannaCry.

Công văn của Cục CNTT thuộc Bộ Y tế nêu rõ, nhằm phòng ngừa, ngăn chặn việc tấn công của Ransomware WannaCry (còn được biết với các tên gọi khác như WannaCrypt, WannaCryptOr 2.0…) vào Việt Nam, ngày 13/5 Trung tâm Ứng cứu khẩn cấp máy tính Việt Nam – VNCERT đã có văn bản 144/VNCERT-ĐPƯC về việc theo dõi, ngăn chặn kết nối máy chủ điều khiển mã độc WannaCry.

Nhấn mạnh WannaCry là loại mã độc rất nguy hiểm, có thể đánh cắp thông tin và mã hóa toàn bộ dữ liệu trong máy chủ hệ thống cũng như máy tính cá nhân, gây nên nhiều hậu quả nghiêm trọng khác, Cục CNTT - Bộ Y tế đã đề nghị các đơn vị nêu trên thực hiện khẩn cấp một số việc.

Cụ thể, với các cán bộ, công chức, viên chức, người lao động, Cục CNTT - Bộ Y tế yêu cầu không nhấp vào các đường liên kết, tập tin đính kèm và biểu tượng quảng cáo không rõ nguồn gốc. Đồng thời, khi xảy ra sự cố, cần nhanh chóng ngừng sử dụng máy tính, ngắn kết nối mạng và báo ngay với tổ chức, cá nhân chuyên trách về CNTT.

Cục CNTT - Bộ Y tế cũng đề nghị các tổ chức chuyên trách CNTT tiến hành kiểm tra, hướng dẫn, thực hiện cập nhật bản vá các lỗ hổng bảo mật trên hệ điều hành, ứng dụng đối với máy tính cá nhân, máy chủ của đơn vị; thực hiện sao lưu ngay các dữ liệu quan trọng của đơn vị và để cách ly an toàn.

Bên cạnh đó, tổ chức chuyên trách CNTT cũng được đề nghị phải theo dõi, ngăn chặn kết nối đến các máy chủ điều khiển mã độc WannaCry và cập nhật vào hệ thống bảo vệ như IDS/IPS, Firewall… các thông tin nhận dạng về loại mã độc tống tiền mới này bao gồm 33 địa chỉ IP các máy chủ điều khiển mã độc (C&C Server); 10 tệp tin và 22 mã băm (Hash SHA-256); sử dụng các phần mềm có khả năng phát hiện và tiêu diệt mã độc để rà quét toàn bộ hệ thống.

Cục CNTT - Bộ Y tế đề nghị lãnh đạo các đơn vị chủ động giám sát, chỉ đạo kịp thời công tác tổ chức phòng, chống mã độc, đảm bảo an toàn dữ liệu và hoạt động chung của đơn vị.

|

| Các chuyên gia nhận định, mã độc WannaCry chủ yếu khai thác lỗ hổng phiên bản máy chủ Windows 2008 R2, phiên bản mà đa số các doanh nghiệp và cơ quan nhà nước Việt Nam vẫn đang sử dụng. (Ảnh minh họa. Nguồn: Internet) |

Trong báo cáo chi tiết về mã độc tống tiền WannaCry mới được Chi hội VNISA phía Nam xây dựng dựa trên kết quả thực nghiệm của các chuyên gia Vnisa phía nam và kiểm định các thông tin công bố trên Internet, cơ quan này cho biết, mã độc tống tiền WannaCry được ghi nhận vào ngày 12/5/2017, được phát tán với nhiều biến thể khác nhau. Ban đầu, WannaCry bùng phát ở Mỹ và châu Âu trước khi lan mạnh sang các quốc gia châu Á, đặc biệt là Trung Quốc. Theo thống kê của Kaspersky cho đến cuối ngày 14/5 đã có hơn 200.000 máy tính ở 150 quốc gia bị thiệt hại bởi loại mã độc này, khoảng 110 nạn nhân đã phải chi trả tiền chuộc cho các hacker.

Còn theo chia sẻ của Phó Giám đốc Trung tâm VNCERT Nguyễn Khắc Lịch vào ngày 18/5 vừa qua, tính đến 17/5/2017, mã độc WannaCry đã lây nhiễm tới hơn 300.000 máy tính Windows tại 99 quốc gia; và trong tổng số hơn 300.000 máy bị lây nhiễm mã độc WannaCry, đến ngày 17/5 đã có 248.995 máy được xử lý và còn 79.155 máy chưa xử lý xong. “Tuy nhiên, tốc độ xử lý trên toàn cầu rất nhanh. Theo số liệu được VNCERT theo dõi trên trang Intel.malwaretech.com đến 6h sáng ngày 18/5, trên toàn cầu hiện còn khoảng 7.000 máy bị nhiễm mã độc WannaCry chưa xử lý, khắc phục xong, trong đó Việt Nam chỉ còn vài trường hợp”, ông Lịch nói.

Báo cáo của Chi hội VNISA phía Nam nêu khá chi tiết về quá trình lây nhiễm của mã độc WannaCry và giải pháp ngăn chặn loại mã độc này. Trong đó, Chi hội VNISA phía Nam nhấn mạnh: “Điểm đặc biệt làm cho WannaCry cực kỳ nguy hiểm là mã độc đã khai thác lỗ hổng MS17-010 có trên tất cả các hệ điều hành Windows có sử dụng giao thức chia sẻ file SMBv1 để tự lây nhiễm. Lỗi bảo mật nghiêm trọng này chỉ mới được Microsoft phát hành các bản vá lỗi vào ngày 14/3/2017 nhưng vẫn có rất nhiều máy tính còn chưa kịp thực hiện update”.

Từ công cụ khai thác lỗi MS17-010 đầu tiên là EternalBlue công bố vào tháng 4/2017, đến nay đã có nhiều phiên bản mã khai thác được các hacker tinh chỉnh và sử dụng. Các mã khai thác lỗi này còn được tích hợp trong các bộ công cụ kiểm thử như thông dụng như Metasploit, Empire.

Tại Việt Nam, ngay sau khi làn sóng tấn công mạng trên diện rộng bằng mã độc tống tiền WannaCry xảy ra, các đơn vị chức năng thuộc Bộ TT&TT đã có các cảnh báo, hướng dẫn kịp thời tới rộng rãi cộng đồng thông qua nhiều phương tiện truyền thông đại chúng. Cụ thể, ngày 13/5/2017, Cục An toàn thông tin đã hướng dẫn cách xử lý khẩn cấp mã độc tống tiền WannaCry đối với người dùng cũng như các tổ chức, doanh nghiệp để tránh thiệt hại do mã độc này gây ra. Cũng trong ngày 13/5, Trung tâm VNCERT đã phát lệnh điều phối, yêu cầu các cơ quan, đơn vị trên toàn quốc theo dõi, ngăn chặn kết nối đến các máy chủ máy chủ điều khiển mã độc WannaCry và cập nhật vào các hệ thống bảo vệ như IDS/IPS, Firewall … những thông tin nhận dạng về loại mã độc nguy hiểm này.

Cùng với đó, liên tục trong những ngày qua, các doanh nghiệp an ninh mạng Việt Nam như Bkav, CMC InfoSec, Hiệp hội An toàn thông tin Việt Nam (VNISA) cũng đã kịp thời có cảnh báo, phát hành công cụ giúp người dân, doanh nghiệp và các cơ quan, tổ chức ứng phó với mã độc tống tiền WannaCry.

Đơn cử như, trong thông tin cảnh báo gửi tới các hội viên và cộng đồng CNTT vào ngày 15/5 vừa qua, VNISA đã khuyến nghị các cơ quan, đơn vị thực hiện khẩn cấp một số biện pháp để ngăn chặn việc tấn công của mã độc WannaCry, đó là thực hiện rà soát và cập nhật các bản vá lỗi được cảnh báo (trong đó có MS17-010) tại website chính thức của Mircosoft cho các hệ thống sử dụng hệ điều hành Windows, từ Windows Server 2000 tới Windows Server 2012, Windows XP, Windows Vista, Windows 7, Windows 8…

Quản trị hệ thống ngăn chặn các kết nối đến các máy chủ điều khiển mã độc WannaCry và cập nhật vào các hệ thống bảo vệ như: IDS/IPS, Firewall … những thông tin nhận dạng về loại mã độc này. "Khi phát hiện bị lây nhiễm mã độc WannaCry, cần nhanh chóng cô lập vùng/máy đã phát hiện và liên hệ với Trung tâm VNCERT hoặc các công ty cung cấp dịch vụ an toàn thông tin như Bkav, CMC Infosec…", cảnh báo của VNISA nêu.